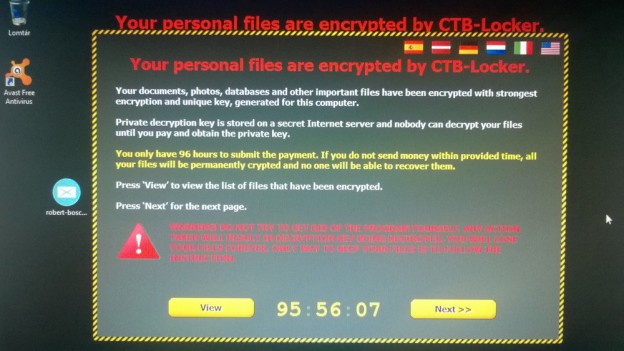

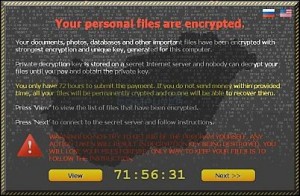

Sajnos ezúttal is egy nagyon aktuális és jelen esetben egy igen komoly problémával jelentkezünk. Ahogyan arról már sokan hallhattak az internetes hírfolyamokból a témában jártas felhasználók, az interneten egy új vírus szedi áldozatait, ami nemrég felbukkant Magyarországon is. A vírus az internetes bűnözők egy tökéletes alkotása, ami sajnos a gépünkön tárolt dokumentumok teljes és helyreállíthatatlan megsemmisítésével (helyreállító kulcs nélkül visszafejthetetlen titkosításával) fejezi be a munkát, ekkor találkozhatunk a képen látható üzenettel.

Cikkünkben erről a jelenségről lesz szó, tippeket adunk a megelőzésre és végül a technikai részletekbe is beavatjuk az arra kíváncsi ügyfeleinket. Az írás első felét minden esetben, minden ügyfelünknek ajánljuk, az itt leírt jó tanácsok minden túlzás nélkül személyes, vagy céges tragédiák megelőzését szolgálhatják!

Mielőtt a téma tragikus részére rátérnénk eszembe jut egy régi vicc:

Egyszer volt egy fiatal férfi, aki fiatal korában a világ egyik legnagyobb írója szeretett volna lenni.

Amikor megkérték, hogy mondja el, mit ért “nagy” alatt, azt válaszolta:

Olyan dolgokat akarok írni, amit az egész világ olvasni fog,

olyat, amire az emberek valódi érzelmekkel reagálnak,

olyat, amelytől sikítani, sírni, a fájdalomtól és dühtől ordítani fognak!

Ez az ember most a Microsoft-nál dolgozik, és hibaüzeneteket ír.

Sajnos aki az alábbi képen látható felirattal találkozik annak vélhetően valódi érzelmei lesznek. Örökre elveszhettek a gépén tárolt fotói, dokumentumai, sok esetben pótolhatatlan adatai! Helyreállításukra a legtöbb esetben semmi remény nincs. Ezért a bajt meg kell előzni, javaslom, hogy ennek érdekében olvassa el figyelmesen a most következő írást!

Ahogyan a legtöbb vírus esetében ezt megszokhattuk, ezúttal is kulcsfontosságú szerepe van a megelőzésben a különböző védelmi programoknak. Elsősorban egy jó, naprakész és működő vírusvédelemre van szükségünk, ez a legfontosabb. Sajnos egyetlen védelem sem 100%-os, így a legjobbak is 1000-ből 5-10 vírust átengednek. Sokan azzal sincsenek tisztában, hogy az ingyenes változatok többsége csak egy “fél” védelem, mivel csakis kizárólag a vírusok speciális fajtáját ellenőrzi. Másik gyakori probléma az illegálisan használt vírusvédelmek (pl. leggyakrabban a NOD tört változata), amelyek sokszor a hamis biztonság érzetét keltik csupán. Azt tudni kell, hogy a legtöbb esetben a hackerek és a különböző szoftver töréseket készítők nem ajándékba adják nekünk “termékeiket”, hanem vagy eleve a törésbe elrejtenek egy vírust vagy maga a védelem lesz “lyukas”. Sokszor egy ilyen vírusirtó vagy átenged bizonyos vírusokat vagy eleve nem is működik rendesen, ahogyan például az illegális NOD-ok esetében számtalan esetben előfordult már ilyen. A fizetős és nem fizetős szoftverek közül is találunk jobb és rosszabb védelmeket, ezek összehasonlítása megérne egy hosszabb témát is, így most nem térnék ki részletesen erre, de ha nem biztos gépe védelmében ne habozzon, ha szakemberhez kell fordulni! Ami szomorú tapasztalat, hogy a Microsoft Security Essentials ingyenes, teljes funkcionalitást nyújtó védelme néhány napja még minden gond nélkül átengedte a veszedelmes vírust, ami az MSE 92-94%-os tesztjeit tekintve még nem is meglepő, de az egyik legjobbnak számító Avast sem ismerte fel rá 1 napra, így tényleg oda kell figyeljünk a védelem naprakészen tartására és működésére. Az Avast, NOD védelme egyébként a neten fellelhető hírek alapján már néhány napja felismeri a vírust, persze akinél már végzett azokat ez már nem boldogítja…

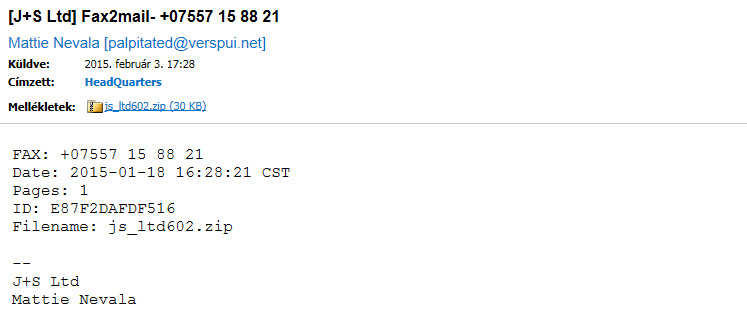

A víruslaborok elemzéseit elolvasva kiderül, hogy a CTB-Locker elnevezésű vírus terjesztése legfőképpen e-mail-ben történik. Ehhez egy másik, szélesebb körben elterjedt féregvírust használ fel, így a két fertőzés gyakran együtt jár. A féregvírusok sajátossága, hogy jellemzően hálózaton terjednek, leggyakrabban valamilyen rendszer sebezhetőséget kihasználva. Itt elérkeztünk az operációs rendszer frissítéseinek fontosságához. Ezek rendszeres telepítésével biztosítható, hogy az adott biztonsági rés idejében (a vírus felbukkanása előtt) be legyen foltozva a rendszeren, ezen kívül pedig egy jól működő tűzfal is gátja lehet egy ilyen vírus terjedésének. A féregvírus önmagában sok kárt nem tesz a gépben, levelezési beállítások, levélcímek után kutat és ezek felhasználásával terjeszti magát tovább a címjegyzékünkben szereplő személyeknek. Ilyen módon, leggyakrabban magát fax üzenetnek álcázva, .scr kiterjesztésű fájlt csatolva terjeszti a veszedelmes CTB-Locker vírust. Sajnos a módszerek és a fertőzés forrása, módja esetenként eltér, így nem lehet rá biztos védelmi mechanizmust építeni, de alapszabályként elmondható, hogy nem javasolt soha semmilyen gyanús levelet megnyitni! Megnyitás alatt természetesen a csatolmányt értjük, a levél szövege önmagában nem alkalmas kárt tenni a gépben, a különböző levelező kliensek pedig az alapvető e-mail-es támadások ellen meg is próbálnak minket óvni. Ehhez mindössze csak oda kell figyelni arra mit ír ki, mire figyelmeztet minket és legkevésbé sem továbbnyomkodni olvasás nélkül!

A megelőzés szintén fontos eleme a rendszeres biztonsági mentés, ami ez esetben egy kicsit sántít. Sajnos több internetes forrás is megerősíti, hogy a megoldás kulcsát jelentő helyi mentéseket is tönkreteszi a mostani vírus. Egyik ilyen a Windows 7-ben alapértelmezetten bekapcsolt állapotban lévő árnyékmásolatok, melyeket jellemzően napi 1-2 alkalommal készít a rendszer. Ez a merevlemez néhány százalékát használja csak gyárilag, így maximum 1-2 napra lehet visszaállítani vele fájlok/mappák korábbi verzióit, feltéve ha azok rendelkezésre állnak és a vírusnak nem sikerült azt is tönkretennie. Más források szerint a Windows saját biztonsági mentésével készült adatokat is megrongálja, ezzel ellehetetlenítve annak használatát is. Külön rossz hírem van azok számára, akik becsatolt hálózati meghajtókat vagy fixen bekötött külső meghajtókat (pl. pendrive, külső HDD) használnak, fertőzés esetén ugyanis az ezeken tárolt adatok is áldozatul esnek. Lényegében minden olyan fájlt tönkretesz, amelyhez az aktuálisan belépett felhasználónak hozzáférése van és az valamilyen kép, Office dokumentum, de ugyanígy leszámol az Outlook-os és egyéb levelezésünket tároló fájlokkal is. Ahol valamilyen szerver megoldás üzemel ott a vírus által elérhető minden adat veszélyben van, amivel akár a cég minden állománya egyetlen fertőzéssel megsemmisülhet. Természetesen a szerverek esetében ha rendelkezünk a megfelelő mentésekkel és nem maga a szerver fertőződik meg, úgy a veszteség minimalizálható, de az időkiesés így is jelentős lehet és sajnos bármely felhasználónk hibájából ez bekövetkezhet. Ennek megakadályozására csak a felsorolt óvintézkedések teljes betartása mellett van esélyünk.

Még egy jó tanács a végére, ha lehetőségünk nyílik rá éljünk az optikai adattárolás/mentés előnyeivel. Az ilyen módon tárolt adatok megsemmisítésére a vírusnak esélye sincsen, így a CD/DVD/Bluray lemezen tárolt adataink garantált védelmet élveznek! A gyakori merevlemez és egyéb elektronikai hibák által bekövetkező adatvesztések megelőzése céljából is javasolt, hogy pótolhatatlan adatainkról csináljunk optikai lemezre másolatokat. Ha jó minőségű alapanyagra, jó minőségű íróval, kis sebességgel égetjük fel az adatokat biztosak lehetünk benne, hogy jó hosszú időre biztonságban vannak. Ne sajnáljunk tehát néhány száz forintot DVD lemezre költeni, ha mondjuk a gyerekeinkről készült pótolhatatlan fotók biztonsága vagy a cég fennmaradásához fontos adataink biztosítása a tét.

Otthoni környezetben ugyanis a vírusfertőzést követően adathelyreállításra halvány reményünk sincs. Céges környezetben is csak mindössze a megfelelő infrastruktúra (ezzel kapcsolatban lásd a Miért jó egy karbantartási szerződés? című írásunkat) megléte adhat megoldást, amennyiben a vírusfertőzés következtében nem sérültek a mentések is. Szomorú tapasztalat az is, mikor ügyfelünk saját kézi mentését az egyetlen helyi lemez D meghajtóján tárolta. Ez már akkor is probléma lehetne mikor az egyetlen merevlemez meghibásodik, de sajnos el kell szomorítsam azokat, akik ezt kivédve rutinosan másik lemezre készítenek mentéseket. A vírus sajnos nem válogat, minden lemezt bejár és nem hibázik, így ez a fajta “mentés” is elvész általa. Egy apró hibát vagy inkább hiányosságot azért felróhatunk neki. A fájlok kiterjesztésére utazik, így ha mentéseinket úgy készítjük, hogy az általa keresett kiterjesztéseket (pl. jpg, doc, docx, xls, xlsx, pdf, stb.) átnevezzük, esetleg egy tömörített fájlba helyezzük és azt átnevezzük úgy megóvhatjuk őket egy esetleges fertőzés esetén.

A fertőzést kétfeleképp vehetjük észre gépünkön. Ha a fentebb látható kép fogad minket már előfordulhat, hogy nincs mit tenni. Azonnal kapcsoljuk ki a gépet és forduljunk rekord gyorsasággal szakértőhöz! Ha rendelkezésre állnak előző verziók, mentések, esetleg ezekhez még nem fért hozzá a vírus vagy csak nem végzett úgy még van remény adatmentésre.

A fertőzéssel úgy is szembesülhetünk, hogy a dokumentumok mappában sorra tűnnek el / neveződnek át a fájljaink. Ilyenkor az eredeti fájlnév végére egy új, néhány véletlenszerű karakterből álló kiterjesztést ír, azzal jelzi, hogy a fájlt már titkosította. Ha a fájljainknak csak egy része ilyen és még nem találkoztunk a képen látható üzenettel, akkor biztosak lehetünk benne, hogy a vírus még fut. Nem tudok ez esetben jobb megoldást javasolni, mint a létező leggyorsabban kikapcsolni a gépet, megakadályozva a folytatást. Nyomjuk hosszan a kikapcs gombot, esetleg áramtalanítsuk le, de vissza ne kapcsoljuk! Forduljunk szakemberhez és mindenképpen hangsúlyozzuk ki, hogy ez a probléma áll fenn, így a merevlemez kiszerelésével hozzá lehet még férni a sértetlen fájlokhoz, amiket azonnal biztonságos helyre menteni kell. A bekódolt fájlok helyreállítására is még ebben a stádiumban jók az esélyeink, ha az árnyékmásolatok engedélyezve voltak a rendszeren, esetleg rendelkezünk biztonsági mentésekkel. Ne várjuk ki tehát a folyamat végét, a figyelmeztető üzenetet, akkor ugyanis már a legtöbb esetben nincs mit tenni!

Fizetni semmiylen esetben se fizessünk az elkövetőknek. Egyrészt a bevétel ösztönzőleg hat az ilyen típusú bűnözőkre, ami nyilván senkit nem érdekel, ha féltett adatait akarja viszont látni. A legnagyobb probléma viszont az ezzel, hogy az internetes írások, sokak tapasztalata alapján még senki sem kapta vissza az adatait, az sem, aki az egyébként igen borsos félmillió forintnak megfelelő Bitcoint kifizette érte! Ne okozzunk tehát nagyobb kárt magunknak azzal, hogy a névtelenségbe tökéletesen takarózó elkövetőket támogatjuk a semmiért.

Összefoglalva tehát ezeket tehetjük, hogy elkerüljük a tragédiát:

- ne nyitogassunk meg idegen, ismeretlen forrásból jövő leveleket, csatolmányokat, éljünk az olvasatlanul törlés lehetőségével

- figyeljünk oda rá, hogy gépünkön megfelelő vírusvédelem legyen, lehetőség szerint jó minőségű, de legfőképpen működő és a legújabb frissítést használó szoftver

- lehetőség szerint legyenek rendszerünkön telepítve a legújabb biztonsági frissítések és legyen aktív a tűzfal

- rendelkezzünk biztonsági mentésekkel, lehetőség szerint külső helyen vagy optikai meghajtón

- a cserélhető meghajtókat csak használatuk idejére hagyjuk csatlakoztatva, ha lehetőség van rá, akkor pedig használjunk ilyen eszközöket az adatmentések tárolására is, amit viszont fertőzött gépre eszünkbe ne jusson csatlakoztatni!

- levelezésünkről tároljunk másolatokat a külső szerveren is. Ez leginkább saját levelező rendszerrel rendelkező cégek esetében járható út, de gyakran otthoni felhasználók számára is működhet, csak a megfelelő beállításokat kell hozzá használni a levelezőprogramban vagy szimplán webes levelezőt használni.

- hagyjuk bekapcsolva a Windows-ban az árnyékmásolatok funkciót, ha sok esetben nem is segíthet, plusz reményt adhat, illetve meghosszabbítja azt az időt, amíg a vírust menet közben nyakon csíphetjük

- ha már mentést készítünk és csak helyben tudjuk eltárolni, úgy tömörítsük be egy fájlba és változtassuk meg a kiterjesztését, ettől védve a vírussal szemben. Ha valaki kicsit profibb a témában esetleg próbáljon meg egy másik felhasználóval belépve mentést csinálni és az azt tartalmazó fájlt/mappát a megfelelő fájlrendszer jogokkal védeni a napi használatban lévő felhasználó elől. Ezt legegyszerűbben úgy lehet kivitelezni, hogyha a használt felhasználói profilra hozzáférés megtagadás jogot állítunk be, így a vírus nem fog tudni hozzáférni a mentésünkhöz.

Végezetül megosztanék pár technikai jellegű információt is az arra kíváncsi olvasóknak. A vírus letöltő moduljáról Win32/TrojanDownloader.Elenoocka.A néven kereshetünk plusz információk után, magát a vírust pedig leggyakrabban csak CTB-Locker néven emlegetik, a vírusirtó gyártók pedig Win32/FileCoder.DA néven említik még. A fertőzés módjáról fentebb már esett szó, a titkosítás módjáról viszont nem. A vírus az Elliptical Curve Cryptography (ECC) titkosítást alkalmazza, ami lényegében egy olyan kulcsos rendszerű titkosítást kínál, ami kizárólag brute force módszerekkel törhető csak fel. A kulcs méretétől eltérően ez mai korszerű hardverekkel is több ezer év és több millió év közötti időtartamot jelent, magyarul kulcs hiányában gyakorlatilag visszafejthetetlen.

A másik érdekessége a vírusnak a váltságdíj és annak befizetési módja. Aki hallott már a Bitcoin-ról vagy úgy általánosságban a különböző virtuális crypto valutákról az azt is tudhatja, hogy ezek egyik legfontosabb tulajdonsága, hogy teljesen anonim és lenyomozhatatlan. Ennek technikai részletei most nem témái ennek a cikknek, aki akar járjon utána. A Tor nevű böngészőt szintén erről ismerik a hozzáértők (én személy szerint nem ismerem a technológiáját), hogy teljesen anonim böngészést tesz lehetővé. A fizetési és egyéb részleteket a vírus kizárólag Tor böngészőn hajlandó megosztani velünk, a fizetés pedig az anonimitás érdekében csakis Bitcoinban lehetséges. Ennek is van természetesen árfolyama, így fizikai pénzben is kifejezhető az értéke, mai árfolyamokon a kért 8 Bitcoin például közel fél millió forintnak felel meg. Ha nem áll rendelkezésre Bitcoin-unk úgy vásárolnunk kell és a névtelenségbe egy azonosítóra (a bankszámla virtuális megfelelőjére) utalni, amihez nem csak név, de még egy felhasználói regisztráció sem köthető, mindössze csak egy tárca program. Az utalás tehát lenyomozhatatlan, ahogyan a vírus kommunikációja a titkos kulcsokat tároló szerverre is, amit szintén titkosítottak. A technikai leírások alapján ugyanis a vírus a visszfejtéshez szükséges titkosító kulcsot elküldi a bűnözőknek egy titkosított kapcsolaton keresztül, majd eltávolítja a gépről. Ennek hiányában pedig minden esélyünk elszáll, hogy vissza tudjuk állítani az adatainkat. Ha a vírus kódjában nem találnak valami nagyobb hibát, esetleg egy letartóztatást követően nem válnak közkinccsé a kulcsok, ami közt már könnyebb lenne megtalálni a sajátunkat, úgy soha nem fogjuk tudni adatainkat helyreállítani. Persze vélhetően egy szintén titkosított rendszer tárolja magukat a kulcsokat is, így ha egyszer kattan a bilincs sem biztos, hogy ez a károsultaknak is megoldást nyújt.

Ha a gép megfertőződött sokszor már nincs kiút, ennek megelőzéséért viszont tehetünk lépéseket és elkerülhetjük a bajt! Mindenki legyen tehát résen!

Szerződéses ügyfeleinknek a kockázatok minimalizálása érdekében a levelezését elláttuk a megelőzéshez szükséges szabályokkal és szűrőkkel, a Windows-ok napi frissítéseit pedig a legtöbb esetben a szerverek biztosítják, a működő és naprakész vírusvédelem rendelkezésre áll és a biztonsági mentéseket is felügyeljük, így a minimálisra szorítva a kockázatokat. Természetesen a fentebb leírt szabályok betartását esetükben is javasoljuk!

Frissítés! 2015.01.29. 2:20

A mai tapasztalatok alapján úgy érzem szükséges frissíteni a tegnapi cikket. Először is kezdem ott, hogy meglátásom szerint sokkal nagyobb a baj és vélhetően a vírus még messze van a csúcspontjától. Minden szűrés, védelem és elővigyázatosság ellenére a céges levelezésben is sikerült több példányt megcsípnem a mai nap, illetve a múlt héten pusztító példány egy mintáját is beszerezni. Többen jeleztek freemail-es címekről fertőzött e-mail-eket, így több tucat olyan spam levélről van tudomásunk csak a délután folyamán, ami a vírus új variánsát tartalmazta. A jó hír, hogy a múlt heti változatot a 4 tesztelt vírusirtó mindegyike felismerte. A rossz hír, hogy a ma terjedő példányt egyik sem!

A képen látható a múlt heti változat, ahogyan az őt terjesztő trojan downloaderrel együtt a Microsoft Security Essentials felismeri és irtja. Meg kell jegyezni, hogy valamivel gyorsabban reagáltak, mint például a NOD vagy az Avast. Ezt a változatot a mai nap az MSE, Avira Free, Avast Free és Panda COP védelmekkel teszteltem, mindegyikük felismerte és azonnal irtotta.

A képen látható a múlt heti változat, ahogyan az őt terjesztő trojan downloaderrel együtt a Microsoft Security Essentials felismeri és irtja. Meg kell jegyezni, hogy valamivel gyorsabban reagáltak, mint például a NOD vagy az Avast. Ezt a változatot a mai nap az MSE, Avira Free, Avast Free és Panda COP védelmekkel teszteltem, mindegyikük felismerte és azonnal irtotta.

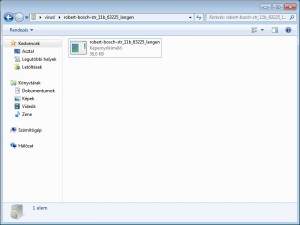

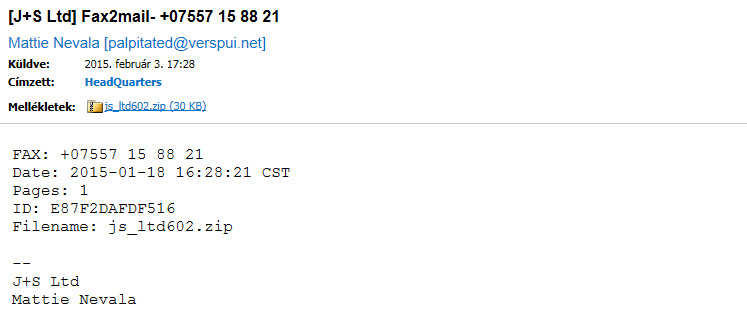

Tanulságként a fenti kép, az eredeti fertőzés forrása. Azóta kicsit változtattak ezen is, de a levél formája és a módszerek hasonlóak, senkinek nem ajánlom ilyen levelek megnyitását! A mai változat .cab kiterjesztésű fájlokkal jön, ami nyilván a védelmek megkavarására kevésbé alkalmas, legtöbbjük ugyanúgy megvizsgálja, viszont a korábban alkotott biztonsági szabályokon (ami mondjuk scr fájlokra volt kihegyezve) átcsúszik. A mai változat így néz ki:

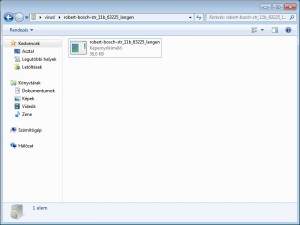

Több ilyen típusú levéllel is sikerült ma találkoznom, a módszer mindenhol ugyanaz, csak a küldő, a szöveg és a fájlnév tér el. A csatolmány pedig így néz ki, ha megnyitjuk:

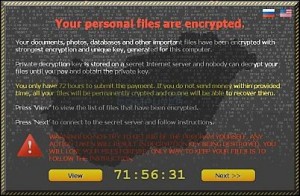

Ha a képernyőkímélőnek álcázott fájlra kattintunk (ami valójában egy futtatható állomány) bekövetkezik a katasztrófa. Jelen esetben szerencsére nem, a vírust egy virtuális gépen vizsgáltuk meg, elszeparált hálózaton. Miután a vírus elvégezte feladatát a következő kép fogad minket.

Az élesebb szeműek egyből kiszúrhatják, hogy továbbfejlesztett változatról van szó, a kép is változott picit és több nyelven is megtanult az elmúlt egy hétben. Az új variánst pedig egyetlen tesztelt védelem sem ismerte fel, ezért az elkövetkező 1-2 napban azok is fokozottan veszélyben lesznek, akiknek egyébként a védelme működik és naprakész! Egyetlen hatékony módszer ellene, ha a kapott levelet olvasatlanul töröljük!

A mostani variáns először egy szövegszerkesztőt tár elénk egy rtf fájllal, ami csak figyelemelterelés, miközben próbálunk rájönni ki és miért küldte nekünk az adott levelet (a tesztelt változat például egy angol templom valamilyen iratát jeleníti meg) szépen a háttérben elvégzi a munkát és megjelenik a végső üzenet a visszaszámlálóval. A teszt során kb. 10-15MB-nyi, 100db dokumentumot titkosított be mintegy 20 másodperc időtartam alatt, ami elég volt a vírus letöltésére és a feladat elvégzésére is. Továbbra sem vizsgálja a fájlok tényleges tartalmát, az átnevezett kiterjesztéssel rendelkező fájlokat nem titkosította el még akkor sem, ha egyértelműen dupla kiterjesztései voltak. A pelda.jpg.sav nevű fájlt például érintetlenül hagyta, miközben minden jpg képet kódolt. Továbbá a tapasztalatok alapján ha egyszer végzett a futással, az utána keletkező vagy átnevezett fájlokat már nem titkosítja el akkor sem, ha a vírus futtatásban marad. A feladatkezelőben egyébként az akció idején egy yuxonob.exe nevű fájl jelent meg, ami szintén fertőzésenként eltérő nevet vesz fel.

Önmagában az scr fájl nem tesz kárt a gépben, csupán a letöltésben segíti a vírust. A tesztkörnyezetben először internet elérés nélkül tesztelve csak a már említett rtf fájl jelent meg, a vírus hosszas várakozásra sem. Ezt követően az internet kapcsolat futtatására és az scr újbóli elindítására sikeresen befertőztük a tesztgépet. Ezt követően a vírus által ígért 5db demo helyreállítás lehetőségét is kipróbáltuk, sikerrel. A search gombra kattintva 5db véletlenszerűen kiválasztott fájl helyreállt. Ez azért furcsa csupán, mivel minden internetes forrás arról számol be, hogy a visszafejtéshez szükséges titkosító kulcsok távoznak a gépről, ezzel szemben az internet kapcsolat megszüntetését követően a vírus sikeresen vissza tudott állítani 5db fájlt. Nem akarok senkiben hamis reményt táplálni, mert a titkosítás ezen formája valóban helyreállíthatatlan a kulcs nélkül, de még lehet arra remény, hogy a készítők is követtek el hibát/hibákat a vírusban és talán ennek köszönhetően valaki talál megoldást a visszakódolásra.

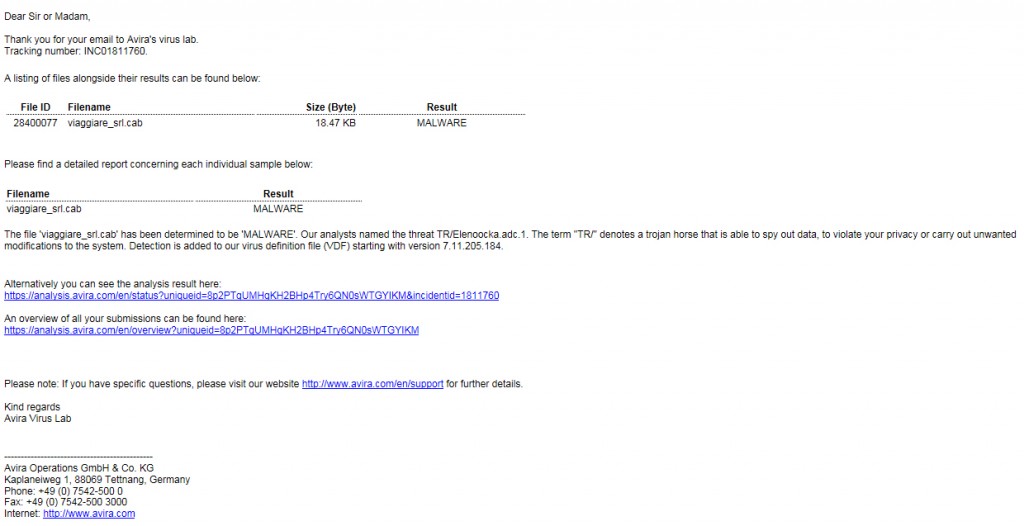

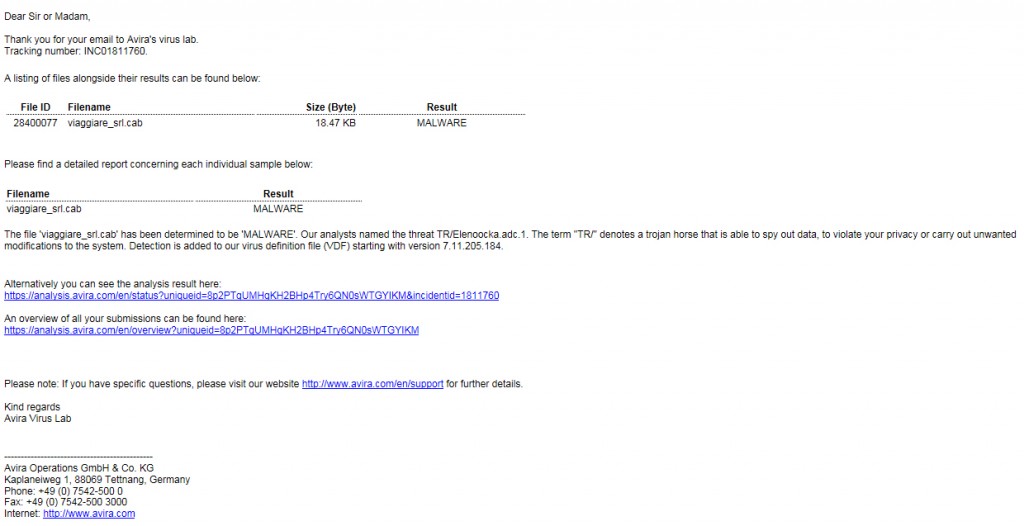

A tesztfertőzéshez használt, fel nem ismert mintát a Microsoft, az Avira és a Clamav víruslaborjaiba is elküldtük elemzésre. Amint további fejlemények vannak arról a cikk alján és Facebook oldalunkon továbbra is beszámolunk majd.

Frissítés! 2015.01.30. 22:00

Néhány apró hírrel és egy-két új ötlettel jelentkezünk. Először is javaslom, ha valaki úgy érzi tenne egy kicsit a vírus megállítása érdekében, és a fenti képeken már bemutatotthoz hasonló, gyanús csatolmányokat kap nyugodtan küldje el a mintát néhány gyártónak. Persze mindenkinek érdeke, hogy a saját védelmét segítse felkészülni az új fenyegetésekre, azért ha van rá lehetőségünk küldjük még el 1-2 helyre. Íme a tippek és a linkek:

Avira víruslabor: https://analysis.avira.com/en/submit

A német cég motorját és vírusdefinícióit több más cég is felhasználja (pl. GDATA), így érdemes nekik elküldeni elemzésre. Precízek és jó a visszajelzési rendszerük, elküldik mail-ben az eredményt.

A Microsoft Malware Protection központja: https://www.microsoft.com/security/portal/submission/submit.aspx

Az ingyenes Security Essentials-t és az MS egyéb védelmeit segíthetjük a felkészülésben.

ClamAV: http://cgi.clamav.net/sendvirus.cgi

A Linux rendszerek elterjedt védelme, aminek létezik Windows verziója is és non-profit voltánál fogva érdekelt az információk megosztásában is, így több gyártót támogathatunk a mintával.

Egyes vírusvédelmekben pedig beépítve is van lehetőség a mintaküldésre, használjuk ki. Az ilyen futótűzként terjedő vírusok ellen csak az tud hatékony fegyver lenni, ha a védelem is rekord sebességgel tud felkészülni, ehhez pedig minták kellenek a szakembereknek. Talán a mi mintaküldésünknek is köszönhetően, de a szerda este-délután terjedő új változatot a csütörtök reggeli frissítést követően már az Avira és az MSE is felismerte.

Egy sikeres analízist követően egy ilyen válaszlevelet kapunk:

Van egy jó hírem és egy rossz is azoknak, akik már túl vannak a fertőzésen. A részletes technikai elemzések alapján valóban reménytelen a lekódolt fájlok dekódolása. Néhány Office dokumentumot viszont ha szerencsénk van még megmenthetünk. Az Office programok (Word, Excel) gyakran csinálnak menet közben mentéseket, ideiglenes fájlokat hoznak létre, melyet az eredeti dokumentummal egy mappában, rejtett fájlként tárolnak. Ezek néha egy kilépést követően is megmaradnak. Ha bekapcsoljuk a mappában a rejtett fájlok megjelenítését és találkozunk olyan fájlokkal, melyek a ~ karakterrel kezdődnek és .tmp a kiterjesztésük, akkor meg kell próbálni átnevezni a kiterjesztést az eredetire és megpróbálni megnyitni. Ha szerencsénk van így az Office automatikus mentéséből helyre tudtunk hozni egy fájlt. Persze csak néhány esetben működik, de egy próbát megér. A kódolt fájlokat ugyanis akár törölhetjük is, helyreállítani sosem fogjuk tudni őket. Aki jól tud angolul és van némi szakmai jártassága, érdeklődése a témában az itt elolvashatja azt is, hogy miért:

http://securelist.com/analysis/publications/64608/a-new-generation-of-ransomware

Frissítés! 2015.02.04. 20:00

Lehetne az is a főcím, hogy “új hét, új vírusok”. Sajnos a fertőzés nem áll meg, most újabb hullámban támad a CTBLocker vírus. Miután múlt héten sikeresen letiltottuk minden általunk üzemeltetett levelező rendszerben a .cab és .scr fájlok fogadását most visszatért(ek) a készítő(k) az eredeti módszerhez és .zip fájlokban, a Trojan Downloader vírus újabb fajtáival terjesztik a kórt. A küldött üzenetek teljesen eltérő szövegezéssel érkeznek, volt szerencsém az elmúlt 24 órában a szokásos faxüzenetnek álcázott zip fájlhoz és az idegen külföldi cégtől érkező “csomaghoz” is.

A képen látható e-mail tegnap érkezett, azóta az Avira víruslaborja a TR/Dldr.Agent.51200 nevet adta neki és a mai frissítés már felismeri. A mai nap viszont kaptam több olyan mintát is, amit már nem, azok újabb variánsok.

Nagyon fontos ismét hangsúlyoznom, hogy a fertőzések újabb hulláma sajnos arra a következtetésre világít rá, hogy ez ellen a vírus ellen a legjobb védekezési mód a tudatos felhasználó! Nem szabad idegen helyekről futtatható állományokat megnyitni, mert annak súlyos következményei lehetnek!